■本記事の背景

バックアップソフトARCserveUDPのバージョンアップをする機会があったが、バージョンアップ用に「特別な手順が必要なのか?」と考えてしまったため、バージョンアップの手順を下記に纏めることにしました。

(結局、インストーラの画面に従い、画面を進めるだけでバージョンアップができました。詳細は下記をご参照ください。)

<手順>

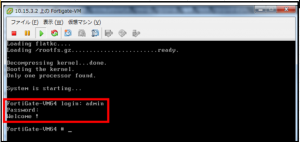

1.対象サーバにログインします。

2.事前確認

※バージョンアップに伴う、変更点がないかどうかを事前に確認しておきます。

【確認項目】

・「環境設定」タブの「一般

・「電子メールアラート」

・「更新」

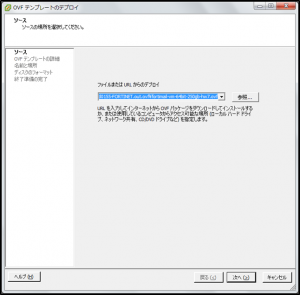

3.インストーラーの実行(更新作業)

「Setup.exe」を実行する

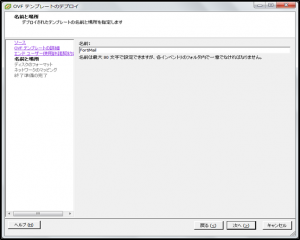

「日本語」を選択し、「OK」を選択する。

「使用許諾契約に同意します」を選択し、「次へ」を選択する。

「arcserve Unified Data Protection – エージェント」が選択されていることを確認し、「次へ」を選択する。

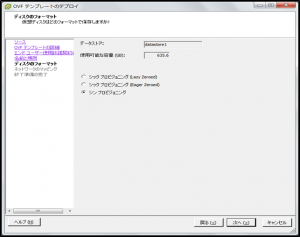

インストール先フォルダを確認し、「次へ」を選択する。

D2Dで使用していたプロトコルとWindowsファイアウォールに登録するポート番号が指定されていることを確認する。

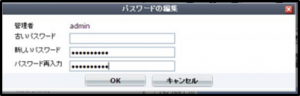

Windows管理者の名前「ユーザー名」「パスワード」に変更がなければ「次へ」を選択する。

利用するプログラムをWindowsファイアウォールの例外として登録し、「インストール」を選択する。

「完了」を選択する。

「はい」を選択し、再起動を実行する。

4.ライセンス登録

管理者でログインする。

ライセンスキーの登録

タスクトレイ上にある、UDPエージェントのアイコンを右クリックする。

「拡張」 > 「ライセンス」を選択する。

ライセンスキーを入力し、「追加」を選択する。

ライセンスキーが登録されたことを確認し、「OK」を選択する。

5.設定の確認

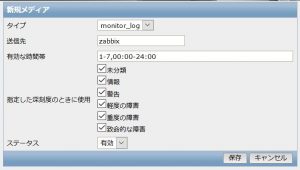

「環境設定」タブの「一般」「電子メールアラート」「更新」の設定内容を確認する。

設定されていたバックアップジョブが正常に動作していることを確認する。