■本記事の背景

(Javaの)keytoolsを使ってSSL証明書を更新する稀なケースが

ありました。

多くの人に聞いたり、検証を繰り返すなど、試行錯誤して証明書の

更新作業を実施することができましたので、下記に(Javaの)keytoolsの

更新作業を手順を記載します。※経験上、「3」の項目は、非常に大事なため、必ず実施頂いた方がよいと思います。

<手順>

1.対象サーバにログインします。

2.設定ファイルのバックアップ

D:\Tomcat70\conf\server.xmlを保管目的でコピーし、下記の名前をつけて保存する

ファイル名:server2018_0427_before.xml

3.導入(秘密)キーのバックアップ

D:\programfiles\java\jre7\bin のprivate2018_kensho_0427はコピーして下記の名前で

バックアップとっておく。

ファイル名:private2018_kensho_0427_1dounyuumae.key

4.証明書の準備

「ルート証明書」の内容を下記の名前をつけて保存。

kensho_0427_1_CaRoot.cer

<中間CA>

認証機関からのメールの「中間CA証明書」からリンクをたどり、

SSLサーバ証明書用 「中間CA証明書」の内容を下記の名前をつけて保存。

kensho_0427_1_server-ca2018.crt

<サーバ証明書>

認証機関からのメールの本文から

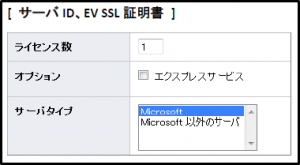

「■B) X.509形式 (Apacheを代表とするサーバ(Microsoft IIS以外)用)」の証明書を下記の名前で保存。

kensho_0427_1_server2018.crt

5.証明書の設置

D:\Program Files\java\jre7\bin\ に格納する

6.ルート証明書のインストール(kensho_0427_1_CaRoot.cer)

コマンドプロンプトから下記を実行する

keytool.exe -import -alias ca -file kensho_0427_1_CaRoot.cer -keystore private2018_kensho_0427 -storepass apple

7.中間証明書のインストール(kensho_0427_1_server-ca2018.crt)

keytool.exe -import -alias caroot -keystore private2018_kensho_0427 -trustcacerts -file kensho_0427_1_server-ca2018.crt

※ailias名:caroot

8.サーバ証明書のインストール(kensho_0427_1_server2018.crt)

keytool.exe -import -alias ringo -keystore private2018_kensho_0427 -trustcacerts -file kensho_0427_1_server2018.crt

※ailias名:ringo

※alias:kasai ※CSR作成時と同じもの

9.対象ファイルを移動させる

D:\Tomcat70\conf\SSL\2018\0427 にprivate2018_kensho_0427をコピーして貼り付ける

10.設定ファイルの編集

server.xml を編集する

<変更後>

keystoreFile=”D:\Tomcat70\conf\SSL\2018\0427\private2018_kensho_0427 ”

keystorePass=”apple”

keyAlias=”apple”

11.サービスの再起動

Apache tomcat 停止 → Apache tomcat 起動 を実行

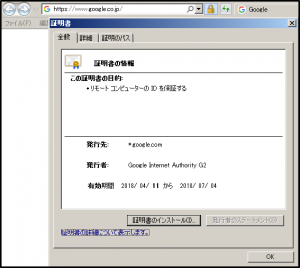

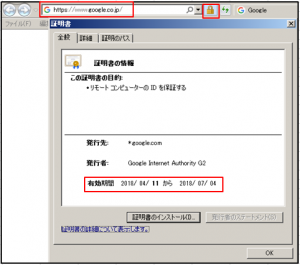

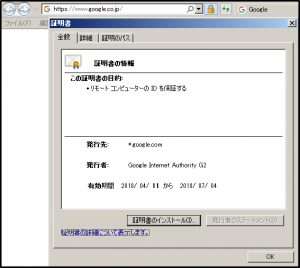

12.証明書の更新確認

https:サイトのURL をブラウザにうち、鍵マークの証明書の期限が延長されていることを確認します。